728x90

path Traversal 취약점은 파일 이름에 대한 검증이 없기 때문에 발생하는 취약점이다.

path 모듈의 base name function을 이용하거나../ 를 막아 취약점을 해결한다.

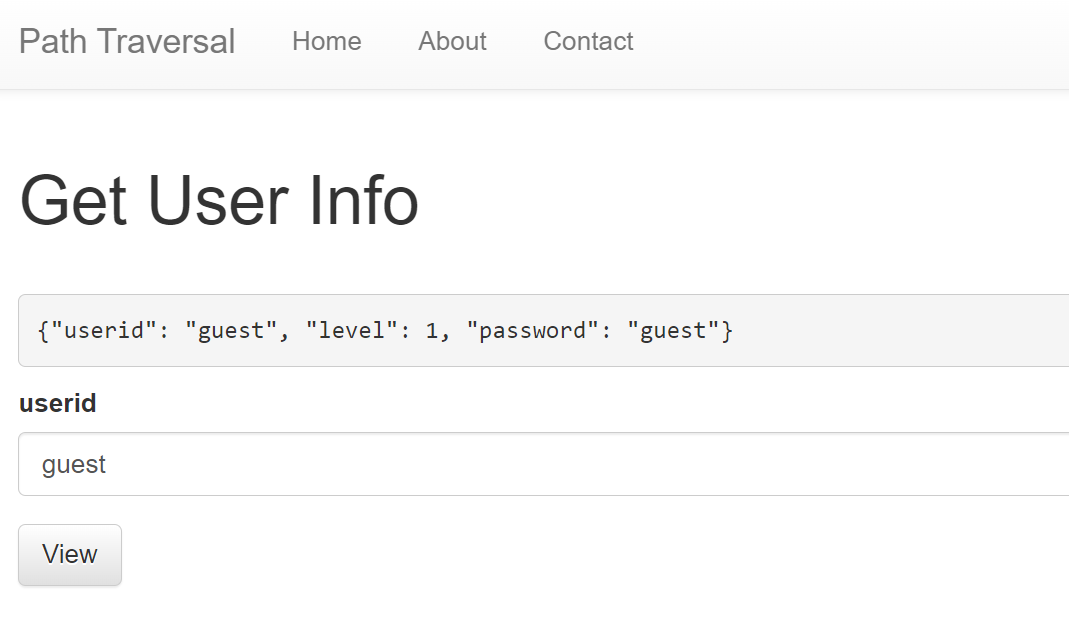

userid에 "guest" 문자열을 입력해서 View 버튼을 누르면 userid, level, password의 value 값이 보인다.

버프를 사용해 확인을 해보니 "guest" 입력했을 때, userid의 파라미터 값이 0으로 표시가 되어 서버에 요청을 해준다.

즉, userid가 백터이다.

path traversal 취약점을 이용해../ 로 상위 경로를 이동해 flag 확인해 준다.

POST 값으로 요청을 보냈을 때 userid 값을 api/user/{userid} 주소에 값을 넣어 페이지를 이동시켜준다.

'모의해킹 > Dreamhack' 카테고리의 다른 글

| web-ssrf [WEB LEVEL1] (0) | 2023.04.03 |

|---|---|

| Mango [WEB LEVEL1] (0) | 2023.03.31 |

| image-storage [WEB LEVEL1] (0) | 2023.03.29 |

| Carve Party [WEB LEVEL1] (0) | 2023.03.28 |

| CSRF-2 [WEB LEVEL1] (0) | 2023.03.27 |