728x90

SSRF 취약점은 서버를 속이는 취약점으로 요청 패킷을 위조하여 서버를 속인다.

url 주소를 입력하면 /static 경로에서 dream.png의 이미지 파일을 가져오는 거 같다.

POST 방식으로 보내야하며, localhost 또는 127.0.0.1 이 URL에 포함이 되었는지 확인한다.

즉, IP는 127.0.0.1 이며 Port는 1500에서 1800 사이의 랜덤이다.

먼저 127.0.0.1의 IP를 우회하기 위해 해당 주소를 hex 인코딩을 해준다.

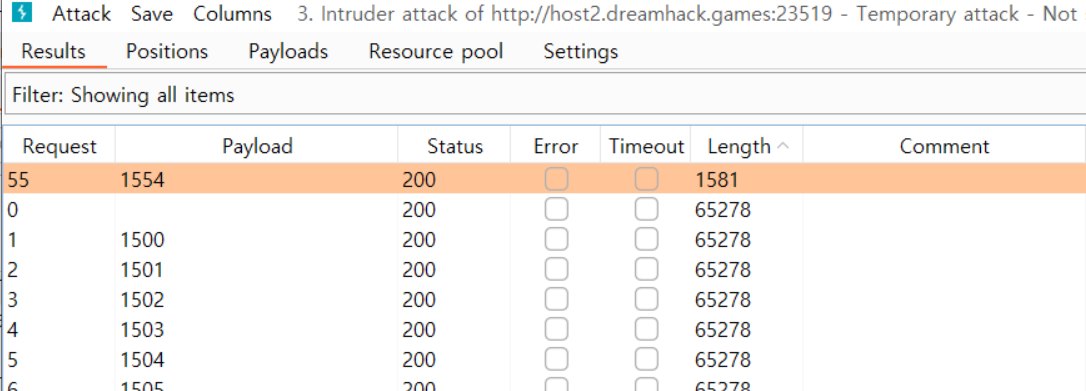

무작위 대입 공격을 사용해여 Port 번호를 알아낸다.

1581 Port 길이 값이 다른 걸 볼 수 있다.

1554 Port를 넣었을 때, base64 암호화로 되어있는 값을 확인할 수 있다.

base64 암호화를 burp sutie 의 기능인 Decoder 기능으로 복호화를 해주면 flag 값을 얻을 수 있다.

'모의해킹 > Dreamhack' 카테고리의 다른 글

| php-1 [WEB LEVEL1] (0) | 2023.04.05 |

|---|---|

| proxy-1 [WEB LEVEL1] (0) | 2023.04.04 |

| Mango [WEB LEVEL1] (0) | 2023.03.31 |

| path traversal [WEB LEVEL1] (0) | 2023.03.31 |

| image-storage [WEB LEVEL1] (0) | 2023.03.29 |