Tshark

‣ Wireshark을 이용하여 대용량 패킷을 분석하려면 높은 사양의 시스템이 필요

⇒ 메모리, CPU, DISK I/O의 성능에 따라 로딩에 많은 속도 차이가 발생

‣ 시스템 메모리 부족 시 발생할 수 있는 문제점

⇒ 파일을 읽어 들일 수 없음

⇒ 로딩을 했다고 하더라도 화면에 보이기까지 많은 시간이 소요될 수 있음

⇒ 필터링 옵션을 적용할 때에도 많은 시간이 소요되어 정상적인 분석이 불가능한 경우 발생

tshark.exe 파일 이외에도 여러 가지 패킷 분석 파일 있음

tshark.exe 파일이 있는 위치로 이동 (cmd는 관리자 권한으로 실행)

tshark에서 랜카드 목록 확인

트래픽의 값을 캡처 (저장은 안됨)

pcapng 파일을 만들어 트래픽의 값을 캡처

-a file:3 3개의 파일 수집 후 자동정지

-b duration:10 10초 후에 다음 파일을 생성

-w myshark.pcapng 추적 파일명

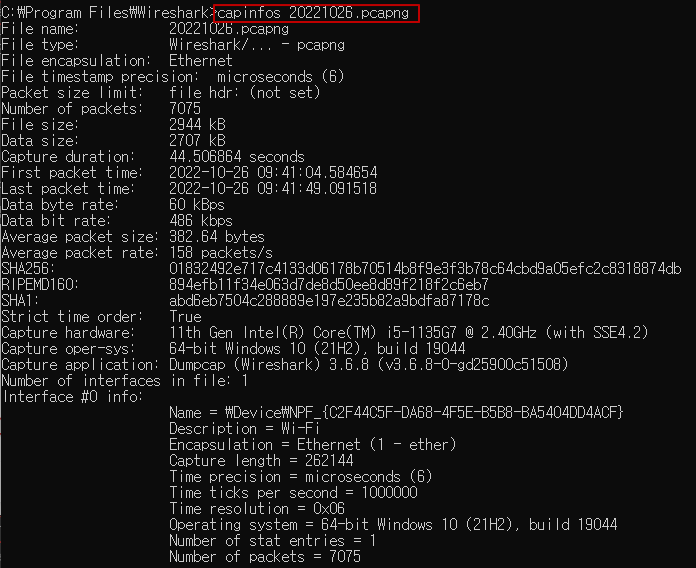

‣ 파일 자체의 정보 출력, 언제 데이터가 캡처되었는지 평균 pps, bps 등의 정보 조사

‣ 패킷 분석에 앞서 기초 데이터 활용에 사용 가능

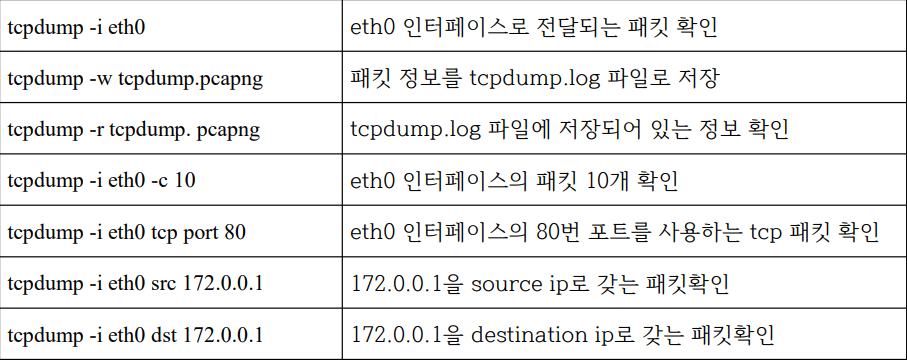

• TCP dump

• ARP 및 스위치 테이블 확인

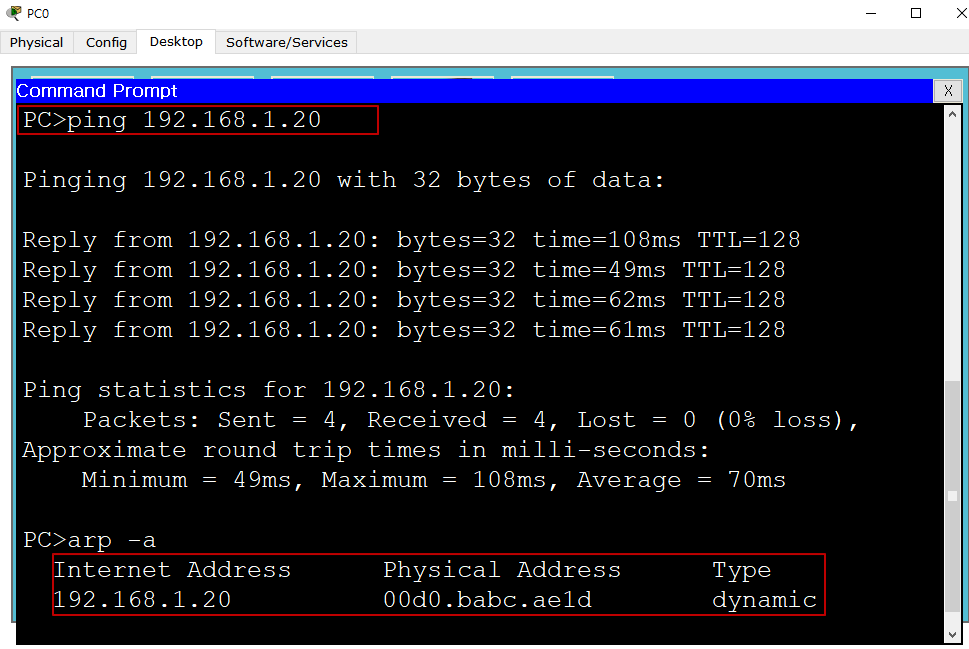

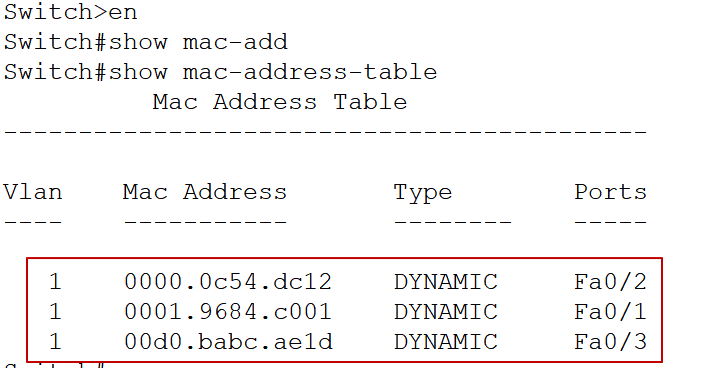

PC0에서 PC2의 라우터 테이블 확인

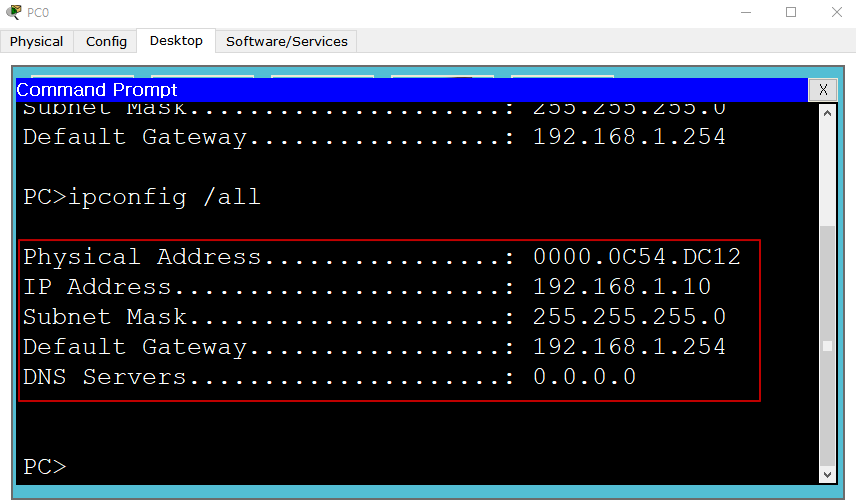

ipconfig /all 명령어로 IP Address 및 MAC Address 확인

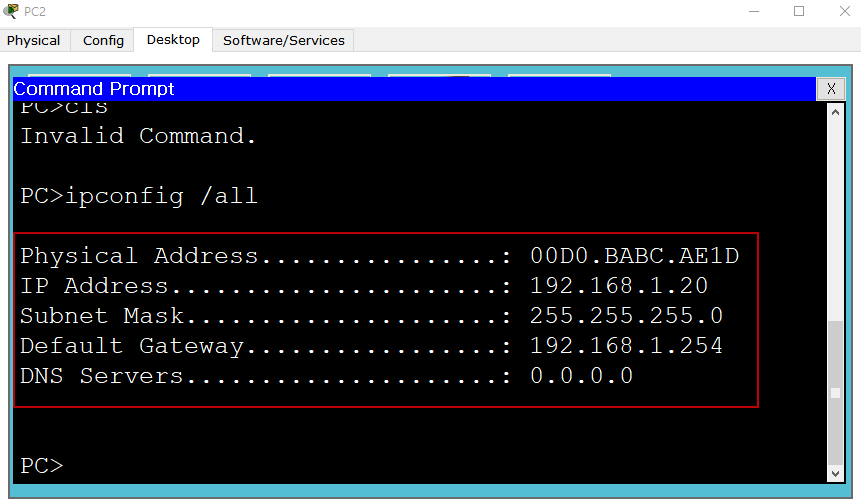

ipconfig /all 명령어로 IP Address 및 MAC Address 확인

ping을 보내기 전에는 라우터 테이블에 아무 주소도 없음

PC2로 Ping 보내면 PC2의 MAC 주소가 라우터 테이블에 저장된 걸 볼 수 있음

PC2의 라우터 테이블에는 PC1의 MAC 주소가 라우터 테이블에 저장

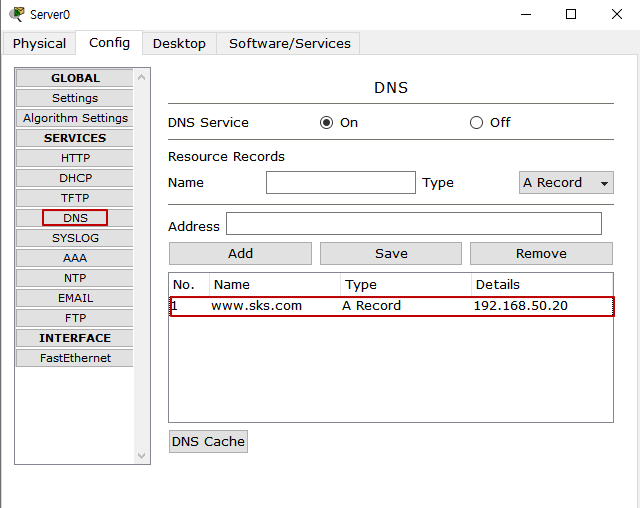

• DNS 설정

PC0에서 DNS Server을 거쳐 Server1의 웹브라우저 서버에 접속

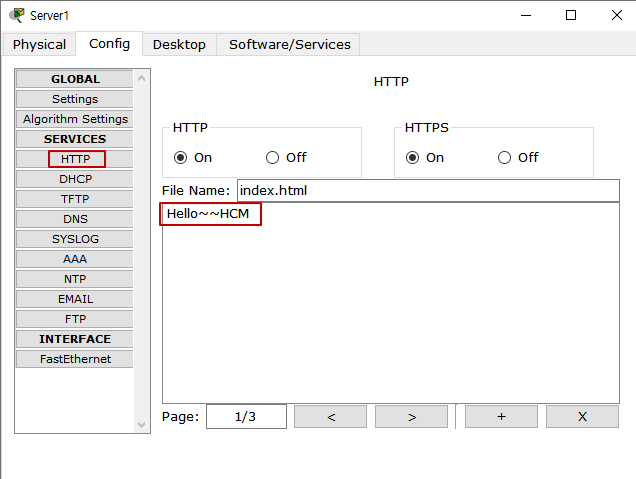

server1에 HTTP 웹 브라우저 서버 구축

PC0에서 Server1에 구축한 웹 브라우저에 들어갈 수 있음

DNS 서버에 DNS을 설정

DNS를 입력하면 Server1으로 이동하는 걸 확인

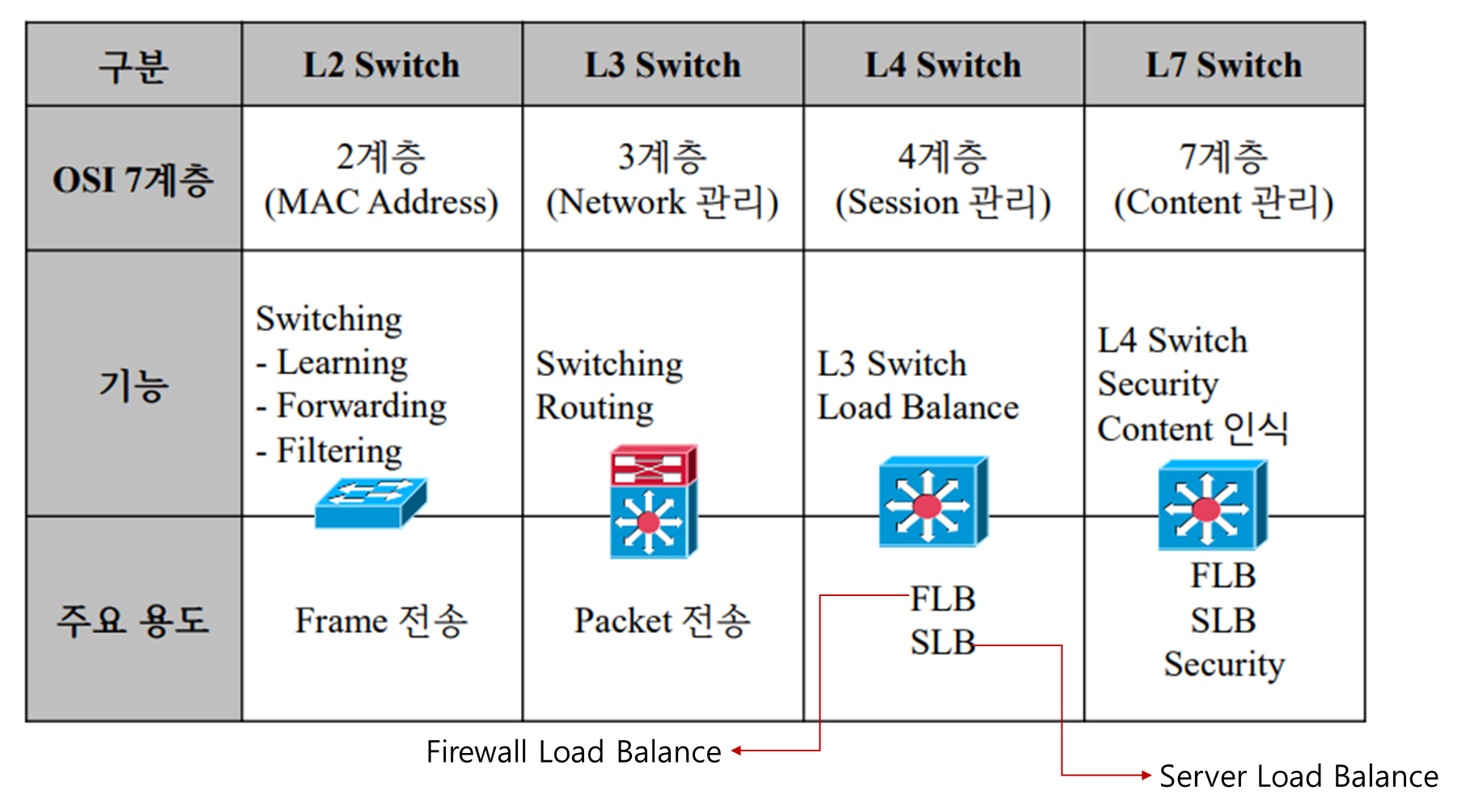

• Multilayer Switch(다계층 스위치)

‣ L2 Switch와 Muti-layer Switch(L3, L4, L7)로 나뉨

‣ L3 Switch = L2 Switch + @(라우팅)(IP Address)

‣ L4 Switch = L3 Switch + @(로드 밸런스)(Port)

‣ L7 Switch = L4 Switch + @(로드 쉐어링)(문자)

⇒ 로드 쉐어링 : 로드 밸런싱 되는 트래픽 양이 서로 다를 때

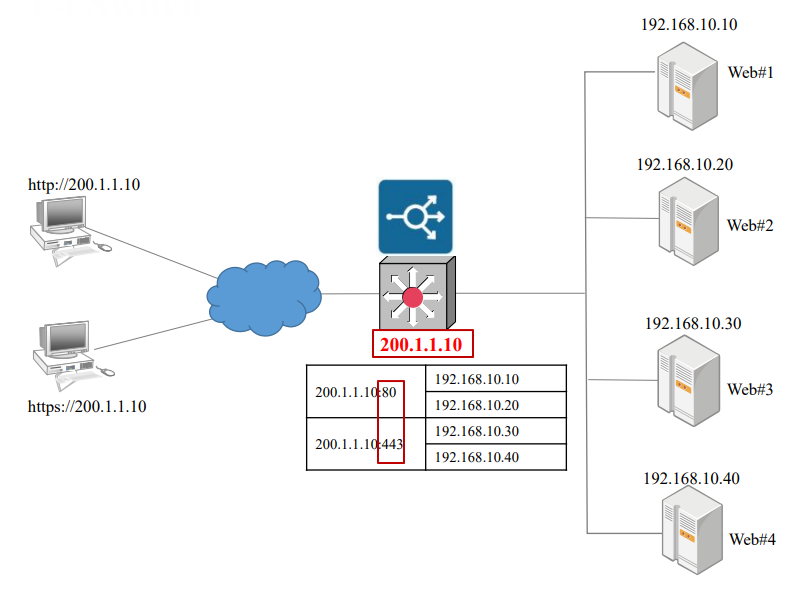

• L4 Switch

‣ L4 스위치를 사용하여 로드밸런싱을 해줌(포트에 따라 로드밸런싱 가능)

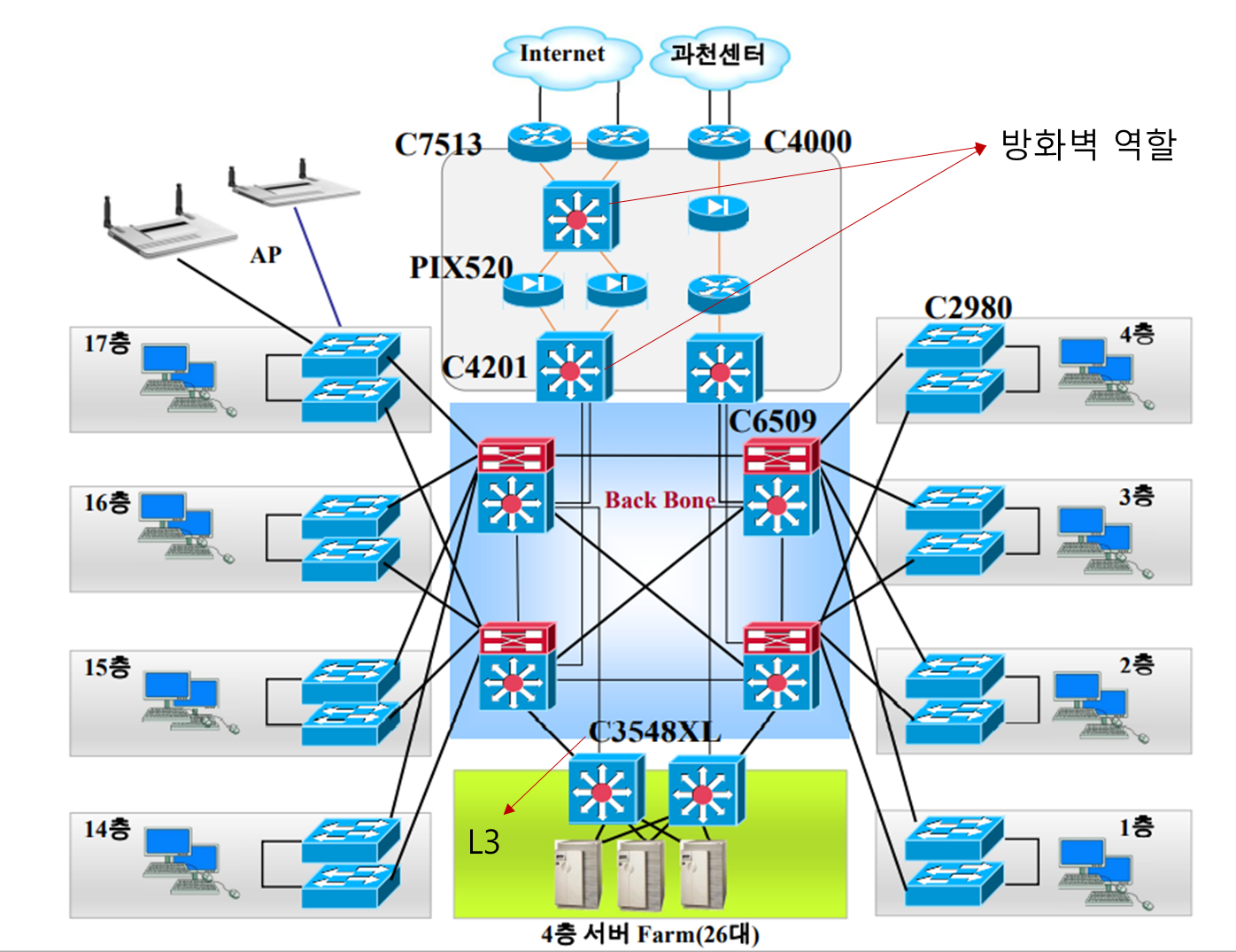

• 사내망 구성도

‣ Access : L2 Switch(포워딩)이 주력

‣ Distribution : 멀티레이어 스위치로서 게이트웨이 역할, 라우팅(필수), 방화벽 기능

‣ Core : L7 Switch이지만 L2의 기능으로만 사용(빠른 속도를 위해), 데이터센터

‣ Back Bone에 라우터를 사용해도 되지만 사용하지 않는 이유는 라우터는 속도가 느리기 때문

‣ 서버에 L3를 쓰는 이유 추측?

⇒ 동일한 서버가 아니기 때문에 L4 스위치를 사용하지 않아도 됨

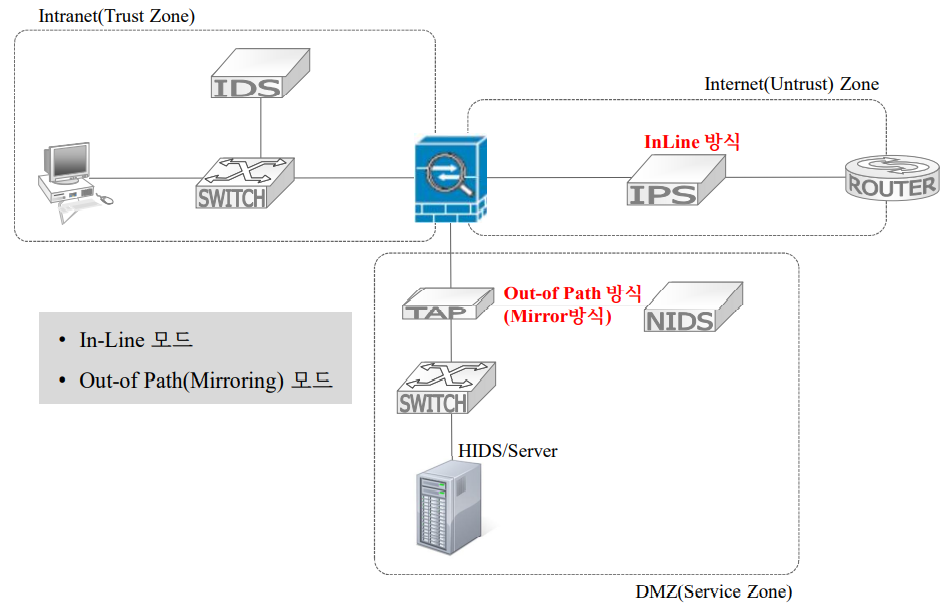

• 기본 보안망 구성도

‣ 방화벽 장비 기준으로 3개의 망을 구분

‣ 방화벽 장치는 모든 트래픽을 제어하는 장치

• 협력사가 있는 경우의 보안망 구성도

‣ 방화벽 장비 기준으로 4개의 망

• 보안 장비 설치 모드

‣ 방화벽은 L4 스위치 이상

‣ IDS(침입탐지 시스템) : 내부망(외부 유입 트래픽)에서의 공격자를 검색(오용 탐지, 이상 탐지), 악성 코드 검색 ⇒ 악성코드 탐색 시그니처 Rule

‣ IPS(침입 예방 시스템) : 방화벽(접근제어 룰) + IDS(공격 탐지 룰), 악성코드도 탐지 후 차단

‣ 시그니처 탐지 방법

| ‣ InLine 방식 ⇒ 물리적 네트워크 경로 상에 보안 장치를 설치 ⇒ 네트워크을 통과하는 모든 트래픽들이 보안장비를 거쳐 가도록 하는 모드 ⇒ 패킷 차단 목적의 장비에 적용 ⇒ 장점 : 실시간 패킷을 탐지하고 차단 ⇒ 단점 : 장비에 장애가 발생 할 경우 전체 네트워크 장애로 확산 될 위험성(전체 네트워크 가용성에 영향을 줄 수 있음) |

| ‣ Out of Path(Mirror) 방식 ⇒ 미러링 장비(ex TAP)를 통해 복제된 패킷을 받아서 탐지하는 모드 ⇒ 패킷 차단 기능이 없는 탐지 목적의 장비에 적용 (IDS, Anti-APT, Network Forensic 등) ⇒ 네트워크 경로를 벗어난 곳에 위치 ⇒ 장점 : 전체 네트워크 가용성에 영향을 주지 않으면서 패킷을 탐지할 수 있음 ⇒ 단점 : 복제된 패킷을 탐지하기 때문에 실시간 패킷을 차단하기 어려움 |

'Rookies 9기 > 클라우드기반 시스템 운영구축 실무' 카테고리의 다른 글

| 클라우드기반 시스템 운영구축 실무 6일차 (0) | 2022.10.31 |

|---|---|

| 클라우드기반 시스템 운영구축 실무 5일차 (0) | 2022.10.28 |

| 클라우드기반 시스템 운영구축 실무 4일차 (0) | 2022.10.27 |

| 클라우드기반 시스템 운영구축 실무 2일차 (0) | 2022.10.25 |

| 클라우드기반 시스템 운영구축 실무 1일차 (0) | 2022.10.24 |