728x90

PEview툴을 사용해 임포트 테이블을 확인해준다.

오늘 우리가 알아야하는 곳은 GetProcAddress이다.

* GetProcAddress는 함수를 불러온다. -> Func의 address을 불러온다

프로그램을 올리디버거에 올리면 패킹이 되어있어 alert 경고창이 출력이 된다.

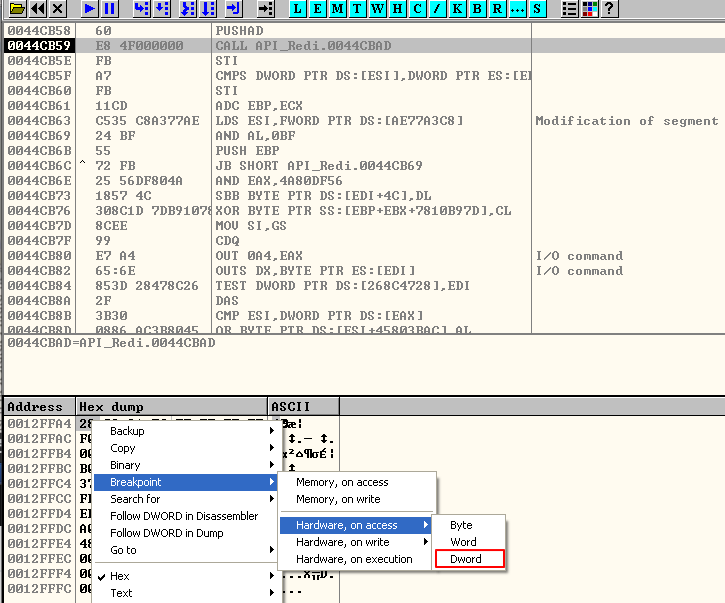

PUSHAD가 바로 있는거 보면 PUSHAD로 밀어 넣고 분석이 끝난 뒤에 POPAD할 것이다.

F8로 PUSHAD해준 다음 ESP 스택의 위치로 가서 브레이크 포인트를 걸어준다.

F9을 눌러서 실행시켜주면 우리가 걸었던 하드웨어 브레이크 포인트거가 걸린다.

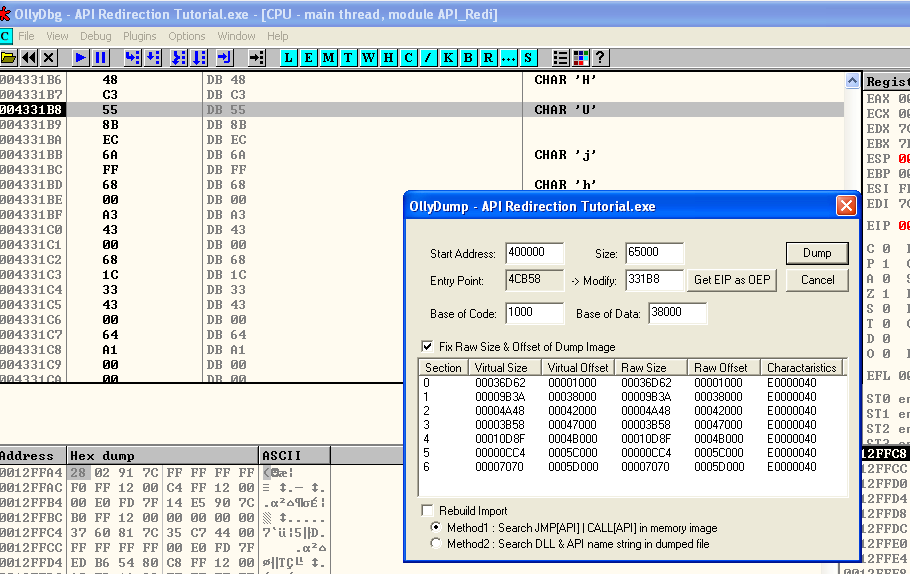

CALL EAX에 들어가서 보면 PUSH EB가 원래 보여야한다....뭐지,..하여튼 여기는 함수의 프로로그를 나타내는 구간이기에 플러그인으로 덤프를 떠준다,.!

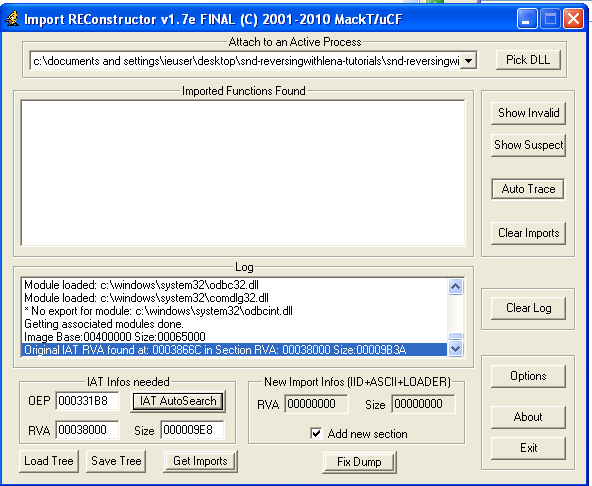

이제 임포트 rec를 사용해 리빌드를 시켜준다.

OEP 수정 및 IAT AutoSearch 버튼을 눌러주고 GET Imports 버튼을 눌러준다.

728x90

'모의해킹 > 리버싱' 카테고리의 다른 글

| Import address table 복구 : 레나 챌린지 (Level 21) (0) | 2023.10.06 |

|---|---|

| 패커와 프로텍터 : 레나 챌린지 (Level 20) (0) | 2023.10.02 |

| IsDebuggerPresent를 사용한 안티디버깅 방법 : 레나 챌린지 (Level19) (0) | 2023.10.01 |

| 난독화 코드 해석과 패치 방법 : 레나 챌린지(Level18) (0) | 2023.10.01 |

| 키 생성기(키젠) 만들기 : 레나 챌린지(Level17) (0) | 2023.09.30 |